‘Got that boomer!’:網絡罪犯如何窃取一次性密碼進行SIM換卡攻擊和掠奪銀行帳戶

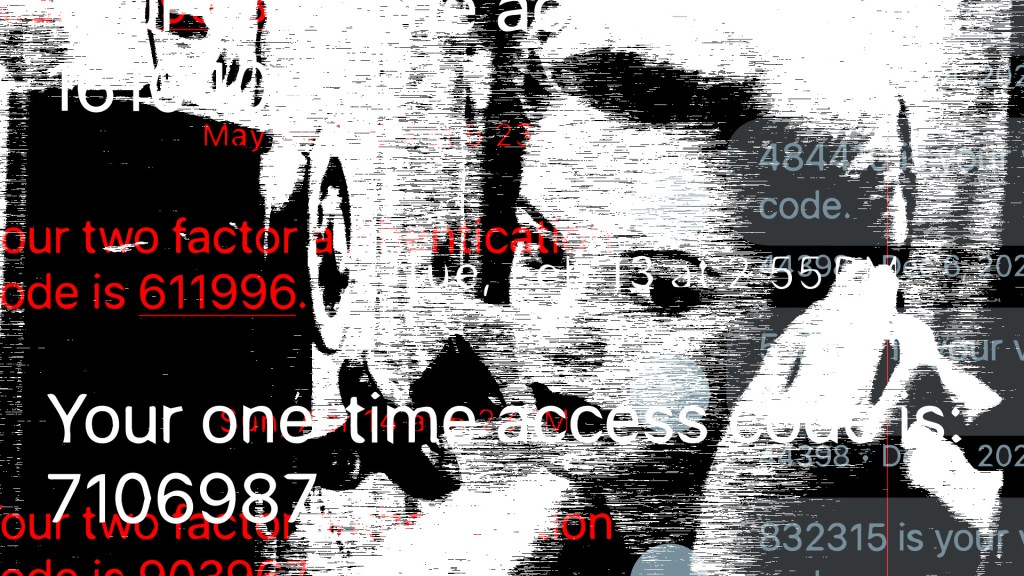

受害者的手機上閃爍著來電。這可能只持續幾秒鐘,但可能會以受害者交出代碼結束,該代碼讓網絡罪犯能夠劫持他們的在線帳戶或清空他們的加密和數字錢包。

“這裡是PayPal安全團隊。我們已經檢測到您帳戶上發生了一些異常活動,出於預防措施,我們正在致電給您,”來電者機器音稱。 “請輸入我們發送到您手機的六位數字安全代碼。”

受害者對來電者的惡意意圖一無所知,只是在手機鍵盤上輸入他們剛收到的六位數字代碼。

“‘Got that boomer!’ 攻擊者的控制台上顯示一條消息。

在某些情況下,攻擊者可能還會發送欺騙郵件,藉此捕獲受害者的密碼。但通常情況下,來自手機的代碼是攻擊者入侵受害者在線帳戶所需的全部。當受害者掛斷電話時,攻擊者已經使用該代碼登錄受害者的帳戶,就像他們是合法所有者一樣。

自2023年中旬以來,一個名為Estate的窃聽行動已使數百名成員能夠進行數千次自動打電話,試圖欺騙受害者輸入一次性密碼,TechCrunch 据悉。Estate幫助攻擊者打敗安全功能,例如依賴傳給一個人的電話或電子郵件的一次性密碼,或者使用驗證器應用程序從其設備生成的多因素身份驗證。被窃的一次性密碼可讓攻擊者訪問受害者的銀行帳戶,信用卡,加密和數字錢包以及在線服務。大多數受害者在美國。

但Estate代碼中的一個錯誤暴露了未加密的網站後端數據庫。Estate的數據庫包含了該網站的創始人和成員的詳細信息,以及自該網站推出以來每次攻擊的詳細日誌,包括被定位為目標的受害者的電話號碼,被哪位成員在何時以及如何被定位。

Atropos.ai 的安全研究員兼首席技术官Vangelis Stykas提供了Estate數據庫供TechCrunch分析。

網站僱用證券從業員進行壓力測試以抵禦社交工程攻擊的合法服務的偽裝,但其允許成員使用這些服務進行惡意網絡攻擊,這使得這些服務處於法律灰色地帶。過去,各方機構曾起訴類似網站的運營商,指控他們因向罪犯供應服務而判刑。

數據庫包含自Estate去年推出以來超過93,000次攻擊的日誌,目標是與亞馬遜,美國銀行,美國富國銀行,摩根大通,Coinbase,Instagram,萬事達卡,PayPal,Venmo,雅虎(擁有TechCrunch)等公司有帳戶的受害者。

一些攻擊還表明,攻擊者在進行SIM換卡攻擊——其中一個名為“你正在換sim卡,朋友”的活動——和威脅透露受害者信息。

Estate的創始人是一位20多歲的丹麥程序員,他在上週的一封電子郵件中告訴TechCrunch,“我不再營運該網站。”儘管試圖隱藏Estate的線上運營,但錯誤配置的Estate服務器暴露了其位於荷蘭數據中心的真實位置。

Estate宣傳自己能夠“為您量身定制與您完全匹配的OTP解決方案”,並解釋“我們的自定義腳本選項讓您掌控一切。”Estate的成員通過冒充合法用戶獲取對上游通信提供商的訪問權限。一家提供商是Telnyx,其首席執行官David Casem告訴TechCrunch,該公司已封鎖了Estate的帳戶,並正在進行調查。

儘管Estate避免明確使用可能激勵或鼓勵惡意網絡攻擊的詞語,但數據庫顯示Estate幾乎僅用於犯罪。

Unit 221B的Nixon表示,公司與試圖濫用其網絡的壞分子進行“永恒戰爭”,當局應該加大打擊這些服務的力度。